Ein Hackerangriff ist, wenn jemand absichtlich in ein System einbricht, oft ein digitales System. Das Ziel dabei ist, Daten abzugreifen oder anderen Schaden zu verursachen. Dies geschieht häufig mit dem Ziel, das Opfer mit Geldforderungen zu erpressen, anderweitig zu sabotieren oder Informationen zu gewinnen.Hier ein Überblick über die geläufigsten Methoden:

- Social Engineering.

- Das Hacken von Passwörtern.

- Einschleusen von Malware.

- Ausnutzung unsicherer WLAN-Netze.

- Zugang durch die Hintertür.

- Ausspionieren von E-Mails.

- Mitschreiben von Tastatureingaben.

- Zombie-Computer.

Die Prüfung geschieht über den frei nutzbaren Dienst auf haveibeenpwned.com. Dieser sammelt alle E-Mail-Adressen und Passwörter, die in den vergangenen Jahren gehackt und in Datenlecks offengelegt wurden und stellt die gesamte Datenbank für den Abgleich zur Verfügung.

/leben-und-freizeit/leben-und-freizeit-hero/hero_gehackt_was_tun_desktop.jpg)

Was ist ein Hacker und was macht er : Was ist ein Hacker Hacker sind in Hard- und Software versierte Personen. Sie finden Schwachstellen von Systemen, um entweder auf sie aufmerksam zu machen oder sie für eigene Zwecke zu missbrauchen. Hacker müssen also nicht unbedingt böse Absichten haben.

Was wollen Hacker erreichen

Die drei Ziele sind nämlich:

- Datendiebstahl,

- Datenmissbrauch und.

- Datenmanipulation.

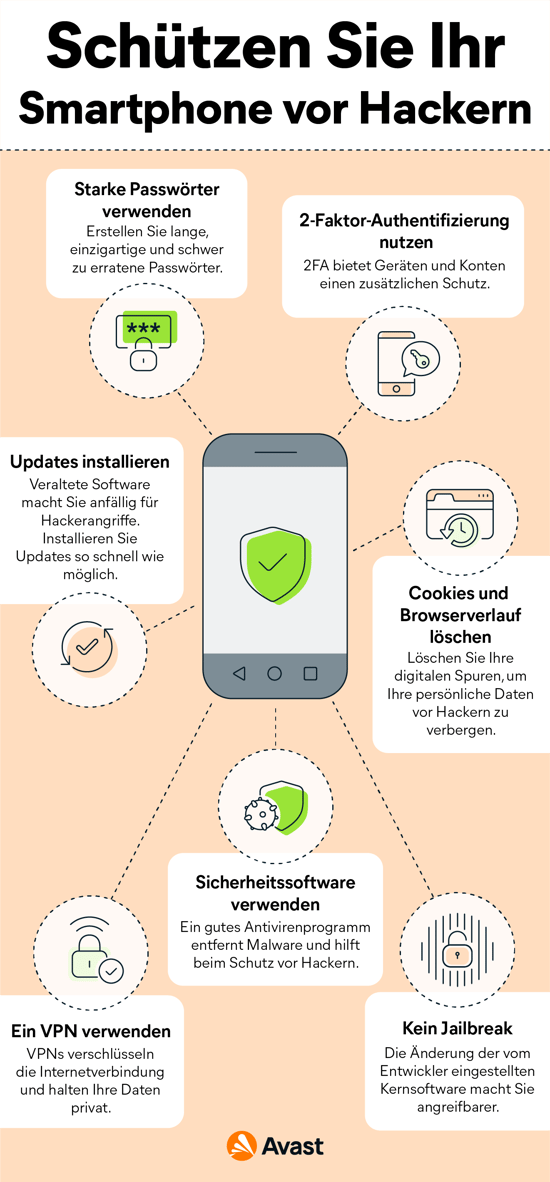

Was kann ich tun um mich vor Hackern zu schützen : Schutz vor Hackern: Mit diesen Tipps sind Sie und Ihre Daten sicher im Netz unterwegs

- Wählen Sie sichere Zugangsdaten.

- Deaktivieren Sie Benachrichtigungen auf dem Sperrbildschirm.

- Vermeiden Sie Single-Sign-on (SSO) über Google oder Facebook.

- Filtern Sie die App-Berechtigungen.

- Achten Sie auf die Ende-zu-Ende-Verschlüsselung.

Öffnen Sie die Internetseiten https://sec.hpi.de/leak-checker und geben Sie dort Ihre E-Mail-Adresse ein. Das Tool prüft dann, ob mit dieser E-Mail-Adresse verbundene Datensätze in den Hacker-Datenbanken zu finden sind. Sieht die Antwort-E-Mail so aus, besteht vorerst kein Handlungsbedarf.

Die zehn beliebtesten Passwörter in Deutschland 2023

- 123456789.

- 12345678.

- hallo.

- 1234567890.

- 1234567.

- password.

- password1.

- target123.

Welche 3 Arten von Hacker gibt es

Die wichtigsten Arten von Hackern

- White-Hat-Hacker. White-Hat-Hacker betreiben legales Hacking zur Verbesserung der digitalen Sicherheit für diejenigen, die sie beauftragen.

- Black-Hat-Hacker.

- Grey-Hat-Hacker.

- Red-Hat-Hacker.

- Blue-Hat-Hacker.

- Skript-Kiddies und Green-Hat-Hacker.

- Hacktivisten.

- Staatlich geförderte Hacker.

Während einige Angriffe nur Minuten dauern, können andere Wochen oder Monate unentdeckt bleiben. Die längere Präsenz eines Angreifers in einem System kann zu erheblichen Schäden führen, einschließlich Datenverlust und Rufschädigung.Android sicher machen: 10 Tipps, die Sie beachten sollten

- Tipp 1: Displaysperre einrichten

- Tipp 2: Updates sofort installieren.

- Tipp 3: Nur im Play Store downloaden.

- Tipp 4: Auf Berechtigungen achten.

- Tipp 5: Das Smartphone verschlüsseln.

- Tipp 6: Obacht im offenen WLAN.

- Tipp 7: Verbindungen deaktivieren.

Abfrage-Portale: Wurden meine Daten bereits gestohlen

- Have I been Pwned (E-Mail oder Rufnummer): haveibeenpwned.com.

- Pwned Passwords (Passwort): haveibeenpwned.com/Passwords.

- Firefox Monitor (E-Mail): monitor.firefox.com.

- Identity Leak Checker des HPI (E-Mail): sec.hpi.uni-potsdam.de/ilc.

Welche Daten gibt es von mir im Internet : Zusammenfassung der im Google-Konto gespeicherten Daten

- Öffnen Sie Ihr Google-Konto.

- Klicken Sie im Navigationsbereich auf Daten und Datenschutz.

- Wählen Sie unter „Optionen für Daten und Datenschutz“ die Option Daten aus Apps und Diensten, die Sie nutzen. Gespeicherte Inhalte aus Google-Diensten aus.

Was ist das sicherste Passwort : Ein gutes Passwort sollte mindestens acht Zeichen lang sein. Bei Verschlüsselungsverfahren für WLAN wie zum Beispiel WPA 2 oder WPA 3 sollte das Passwort beispielsweise mindestens 20 Zeichen lang sein. Hier sind so genannte Offline-Attacken möglich, die auch ohne stehende Netzverbindung funktionieren.

Was ist das stärkste Passwort

„Die Zeichenfolge Mb2. r5oHf-0t ist einfach makellos: Sie beinhaltet Großbuchstaben, Kleinbuchstaben, Satzzeichen und Ziffern – ohne dass an irgendeiner Stelle zwei Zeichen der gleichen Kategorie aufeinanderfolgen würden [ d]eshalb kann man mit Fug und Recht sagen: Wer sich mit Mb2. r5oHf-0t schützt, der ist sicher.

Dafür gibt es fünf Gründe.

- Hacker können Ihre Daten an andere Kriminelle weiterverkaufen.

- Gestohlene personenbezogene Daten sind das Ausgangsmaterial für Identitätsklau.

- Login-Daten sind die Voraussetzung für eine Kontoübernahme.

- Geklaute Daten werden für gezielte Phishing-Angriffe und Erpressung eingesetzt.

Kosten von Cyberattacken in Deutschland und weltweit bis 2023. Eine unter anderem in Deutschland durchgeführte Umfrage aus dem Jahr 2023 ergab, dass sich die durchschnittlich verursachten Kosten bzw. Verluste (Median) von Cyberangriffen im Jahr 2022 auf 16.000 Euro beliefen.

Wer zahlt bei cyberangriff : Der Arbeitgeber kann die Arbeitnehmer nicht mehr beschäftigen, weil er seine Verkaufsstelle aufgrund der polizeilichen Räumung nicht öffnen kann. Dieses betriebliche Risiko trägt der Arbeitgeber selbst. Er muss, wie im ersten Beispiel, den Lohn für die ausgefallenen Stunden den Beschäftigten bezahlen.